就加密货币而言,比特币(Bitcoin)在过去几年绝对是最热门的话题。这主要来自于它越来越被接受和持续稳定增长的价格(目前,1比特币价值约为17,740美元),金融市场交易者和投资者不可避免地发现这代表了一个获取利润的好机会。

如同金融市场中的其他货币一样,比特币的交易通常需要投资者倾入大量的关注才能使利润最大化。因此,各种自动交易应用程序开始出现,通常我们称之为“交易机器人(Trading bots)”。

简单来说,这些机器人能够同时监控不同交易平台之间的比特币价格差异。如果出现盈利的机会,他们会在平台之间自动买入或卖出比特币,从而有效地在两者之间赚钱差价利益。

正如我们能够想到的那样,随着比特币投资者的队伍规模越来越壮大,越来越多的比特币交易机器人开始被广泛应用。而与之对应的,恶意软件开发者认为这会是他们发家致富的一条好路子。

垃圾邮件用于分发恶意软件Orcus RAT

Fortinet FortiGuard安全实验室的威胁情报(Kadena Threat Intelligence System,KTIS)发现,一起新兴起的网络钓鱼攻击活动针对了比特币投资者。活动中提供了一种相对较新的比特币交易机器人Gunbot,但它并不是一个旨在确保投资者获取更多利润的工具,而是服务于Orcus RAT恶意软件。这是一个远程控制木马,目的是窃取受害者的比特币。

从邮件的内容来看,它似乎用于推销由GuntherLab或Gunthy开发的名为“Gunbot”的新型比特币交易机器人。

邮件附件中包含了一个名为“sourcode.vbs.zip”的压缩文件,其中包含一个简单的VB脚本,用于下载一个伪装成JPEG图像文件的PE格式二进制文件。根据Fortinet的说法,攻击者并没有试图掩盖他们的意图,要么是因为他们原本就不想这么做,要么是因为他们缺乏相关的混淆技术。

这个二进制文件被证明是一个名为TTJ-Inventory System的开源库存系统工具的木马化版本,即Orcus RAT。硬编码密钥用于将编码后的代码解密为另一个可直接加载并执行到内存的.NET PE可执行文件。

Orcus RAT的运作原理

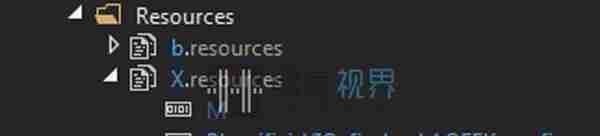

该可执行文件在其资源中还包含三个嵌入式PE可执行文件,可以找到实际的Orcus RAT服务器。

M - Orcus RAT服务器

PkawjfiajsVIOefjsakoekAOEFKasoefjsa-持久性监督

R-RunPE模块

Fortinet 发现,RunPE模块不仅能够执行其他模块,而且还可以在合法的可执行文件中执行它们,并且无需在系统中写入物理文件。这通常是通过以暂停模式执行应用程序,然后在恢复之前用恶意代码替换新进程的内存来完成的,这是一种常见的隐形技术。

来自PkawjfiajsVIOefjsakoekAOEFKasoefjsa资源的模块则充当了监督者,通过反复执行来保持恶意软件运行的持久性。除非将“stop.txt”放置到客户端目录中,否则无法阻止恶意软件的运行。

Orcus RAT都能干些什么

自2016年初以来,Orcus已经被广告为远程管理工具(RAT)。它具有RAT所期望的所有功能,可能更多。Orcus与其他产品的区别在于,它能够加载由用户开发的自定义插件以及能够从Orcus存储库随时调用可用的插件。除此之外,攻击者还可以在远程计算机上实时执行C#和VB.net代码。

Fortinet在其分析报告中解释说:“基本上,如果你的计算机感染了Orcus RAT,攻击者就能够‘看到’以及‘听到’你。因为,它可以在你不知情的情况下激活你的摄像头和麦克风。”

Orcus虽然广告为远程管理工具,但提供的功能远远超出了这个范围。例如,它有能力禁用网络摄像头上的指示灯,导致受害者无法发现它在活动;它还可以实现一个看门狗,重新启动服务器组件;甚至如果受害者试图终止其进程,它还会触发蓝屏死机(BSOD),这使得受害者难以将其从系统中移除。此外,它还包含密码检索和密钥记录功能,甚至还还提供了一个可用于执行分布式拒绝服务(DDoS)攻击的插件。

本文由 黑客视界 综合网络整理,图片源自网络;转载请注明“转自黑客视界”,并附上链接。